现代软件交付需要自动化、可重复的流水线,能够尽早发现bug、自信地部署,并随团队速度扩展。CI/CD平台的选择决定了整个DevOps工作流——从本地提交到生产部署。本FlowZap指南介绍了2025年十大最受欢迎平台的生产级流水线配置,包含可视化FlowZap图表和FlowZap Code文件,展示工程团队每天交付代码时使用的并行执行、安全门控和环境晋升模式。

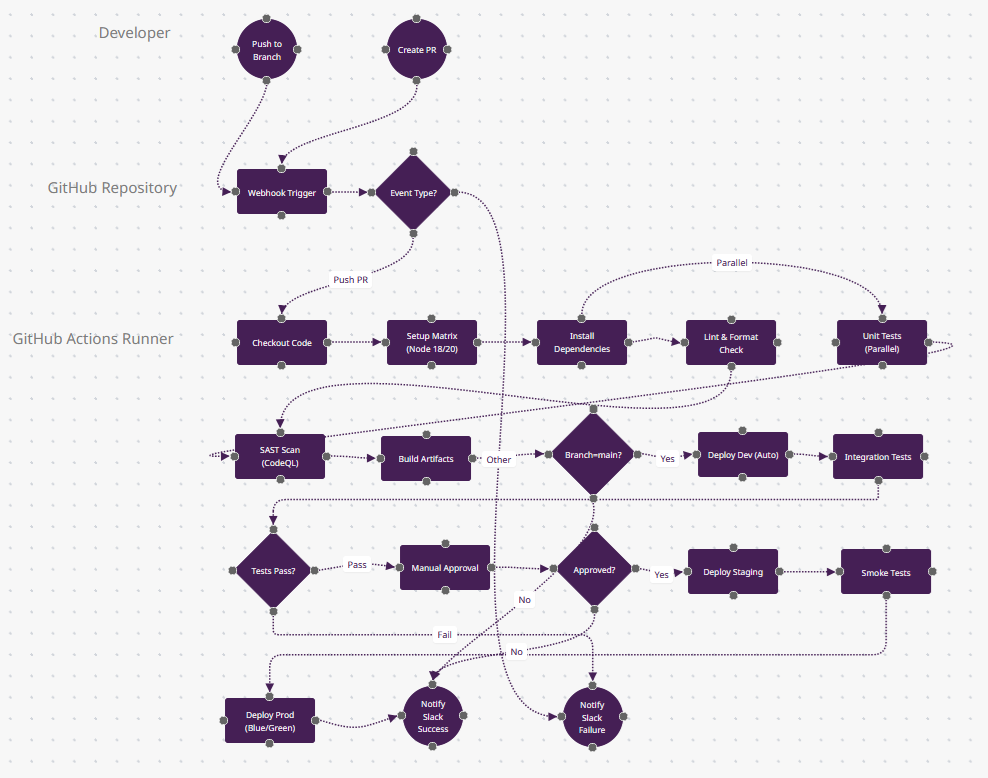

1. GitHub Actions:事件驱动的云工作流

背景:GitHub Actions在开源和GitHub原生团队中占主导地位(根据JetBrains 2025年数据,个人项目使用率达62%)。其基于YAML的工作流可在20多种事件类型(push、PR、schedule、workflow_dispatch)上触发,拥有超过18,000个可重用actions的市场。当您的代码托管在GitHub上,需要零配置CI和跨OS/语言版本的矩阵测试时使用。

开发者选择它的原因:与GitHub功能紧密集成(分支保护、PR检查、Dependabot),慷慨的免费额度(2,000分钟/月),以及用于敏感工作负载的自托管runners。矩阵构建可同时在Node 18/20/22 + Ubuntu/Windows上测试。

生产模式:单体仓库路径过滤(paths: ['api/**'])、用于DRY配置的组合actions、无需secrets的AWS/Azure OIDC认证,以及需要手动批准生产的部署保护规则。

GitHub Actions的独特之处

- 矩阵构建(n6):"Setup Matrix"节点代表GitHub Actions的杀手级功能——一个YAML配置同时在Node 18/20/22 + Ubuntu/Windows/macOS上生成并行作业。这意味着n9(单元测试)实际上并行运行6次以上。没有其他平台能让跨平台测试如此简单。

- 事件驱动灵活性(n4):"Event Type?"菱形处理20多种触发类型(push、PR、schedule、workflow_dispatch、repository_dispatch)。您可以从GitHub Discussions评论甚至外部webhooks触发工作流——这种架构灵活性Jenkins需要插件才能实现。

- OIDC认证(n13→n18之间不可见):部署使用OpenID Connect联合——无需在GitHub Secrets中存储AWS密钥。您的工作流直接从AWS STS获取临时凭证。2025年只有GitHub Actions和GitLab CI原生提供此功能。

- 可重用工作流(未显示):在生产中,n10(SAST扫描)会调用另一个仓库中的集中式.github/workflows/security.yml——跨100多个项目DRY。这种"工作流作为依赖"模型是GitHub独有的。

- 何时选择:您的代码在GitHub上,需要零基础设施CI,或想要公共仓库每月2,000免费分钟。在开源领域占主导地位(根据JetBrains 2025年数据,采用率62%)。

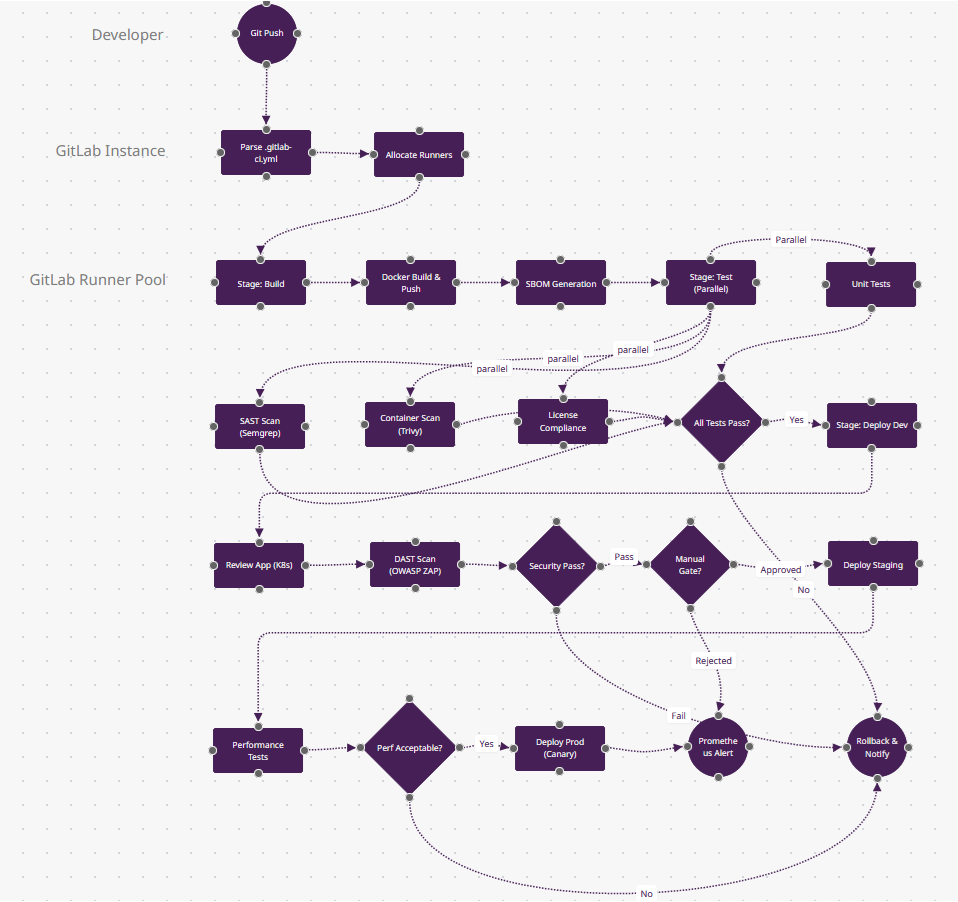

2. GitLab CI/CD:一体化DevSecOps

背景:GitLab CI/CD在企业采用方面领先(根据Developer Nation数据为31.9%),因为它将SCM+CI+CD+安全集成在一个平台中。在.gitlab-ci.yml中定义的流水线使用阶段(build→test→deploy),支持复杂依赖的DAG。适合需要合规性(SOC2/HIPAA)的团队,内置容器扫描、SAST/DAST和许可证检查。

开发者选择它的原因:Kubernetes的Auto DevOps模板、每个MR创建临时环境的review apps、无需外部存储的作业间artifact传递。多项目流水线触发下游仓库。

生产模式:单体仓库的动态子流水线、带部署批准的受保护环境、用于文档的GitLab Pages,以及用于安全集群访问的Kubernetes agent。

GitLab CI/CD的独特之处

- 一体化DevSecOps(n9-n11并行阶段):四个安全扫描(SAST、容器、DAST、许可证合规)在一个阶段运行,无需安装插件。GitLab开箱即用包含Semgrep、Trivy和OWASP ZAP——Jenkins需要12个插件才能达到同等覆盖。

- Review Apps(n14):这不仅仅是"部署到dev"——GitLab为每个合并请求创建临时Kubernetes环境,具有唯一URL(feature-branch-abc.review.example.com)。MR关闭时自动销毁。任何技术栈的Heroku风格预览。

- DAG流水线(此处简化):在生产中,n8-n11可能有复杂依赖(

needs: [job-x, job-y])而不是线性阶段——如果数据库迁移和前端构建不相互依赖,可以并行运行。只有GitLab + Tekton支持真正的DAG执行。 - 容器注册表 + Kubernetes Agent(n5→n14):n5中构建的Docker镜像存在于GitLab的内置注册表中(不是DockerHub),n14通过GitLab的Kubernetes agent部署——像Argo CD一样基于pull,而不是像大多数CI/CD那样基于push。这消除了集群凭证存储。

- 何时选择:您需要合规报告(SOC2/HIPAA),想要SCM+CI+CD+安全在一个平台中,或管理多项目单体仓库。在企业采用方面领先(根据Developer Nation数据为31.9%)。

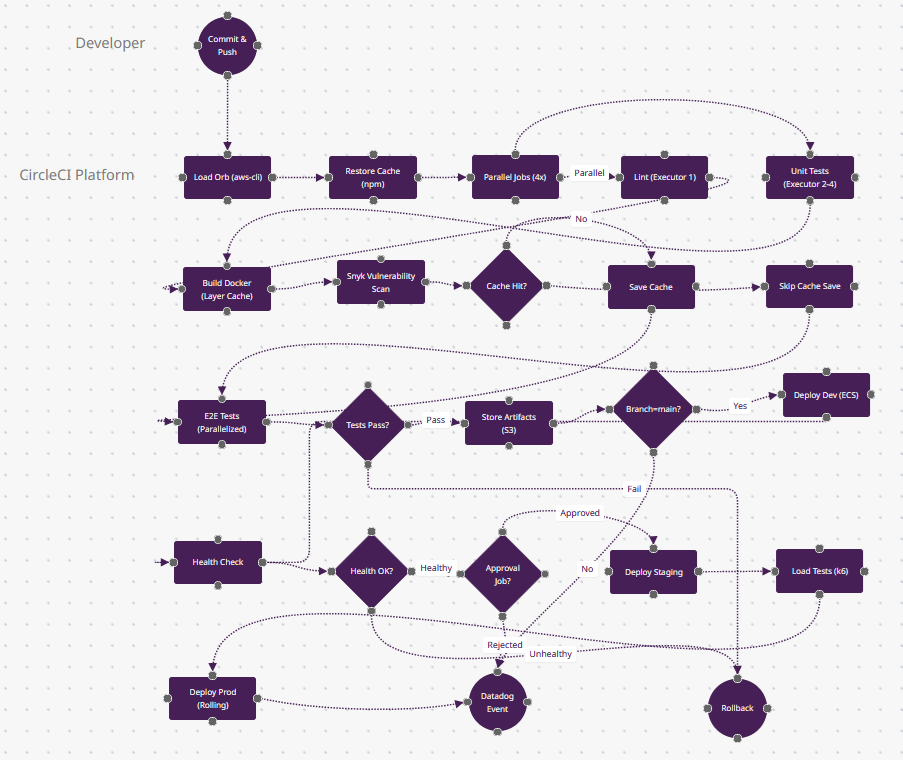

3. CircleCI:速度优化的云流水线

背景:CircleCI通过智能缓存、并行性(将测试分散到50个容器)和资源类(CPU/RAM扩展)优化构建速度。.circleci/config.yml中的配置使用Orbs——用于AWS、Kubernetes、Slack的可重用包——减少90%的样板代码。最适合优先考虑Docker/ARM工作负载5分钟以内反馈循环的团队。

开发者选择它的原因:SSH调试失败的构建、Docker层缓存(重建速度快10倍)、按时间数据拆分测试,以及对Apple Silicon(M1/M2)runners的一流支持。

生产模式:用于artifacts的workspace持久化、用于夜间安全扫描的计划工作流,以及用于分阶段发布的批准作业。Insights仪表板跟踪MTTR和不稳定测试。

CircleCI的独特之处

- 智能缓存(n9-n11):"Cache Hit?"菱形使用过去构建的时间数据——如果package-lock.json没有改变,n11(Skip Cache Save)节省2分钟。但CircleCI还缓存Docker层(n7)——重建基础镜像未改变的Dockerfile只需几秒,而不是几分钟。

- 按时间拆分测试(n12):"E2E Tests (Parallelized)"根据历史时间数据将您的500个Cypress测试分散到50个容器——慢测试获得专用容器。您不需要手动分片;CircleCI的API会处理。这使n12在1/50的时间内完成。

- 资源类(不可见):在n5-n6并行作业背后,您选择CPU/RAM(small/medium/large/GPU)。在小型执行器上运行linting($0.0006/分钟),在xlarge上运行Docker构建(8 CPU,16GB)。其他工具给您"一个runner"——CircleCI让您优化每个作业的成本。

- SSH调试(未显示但关键):当n13(Tests Pass?)失败时,您可以直接SSH进入失败的容器,列出文件系统,重新运行命令。Jenkins需要VNC + 插件;CircleCI只需一键。

- 何时选择:构建速度至关重要(5分钟以内的反馈循环),您大量使用Docker,或需要Apple Silicon(M1/M2)runners用于iOS构建。在移动应用CI领域占主导地位(Airbnb、Spotify规模)。

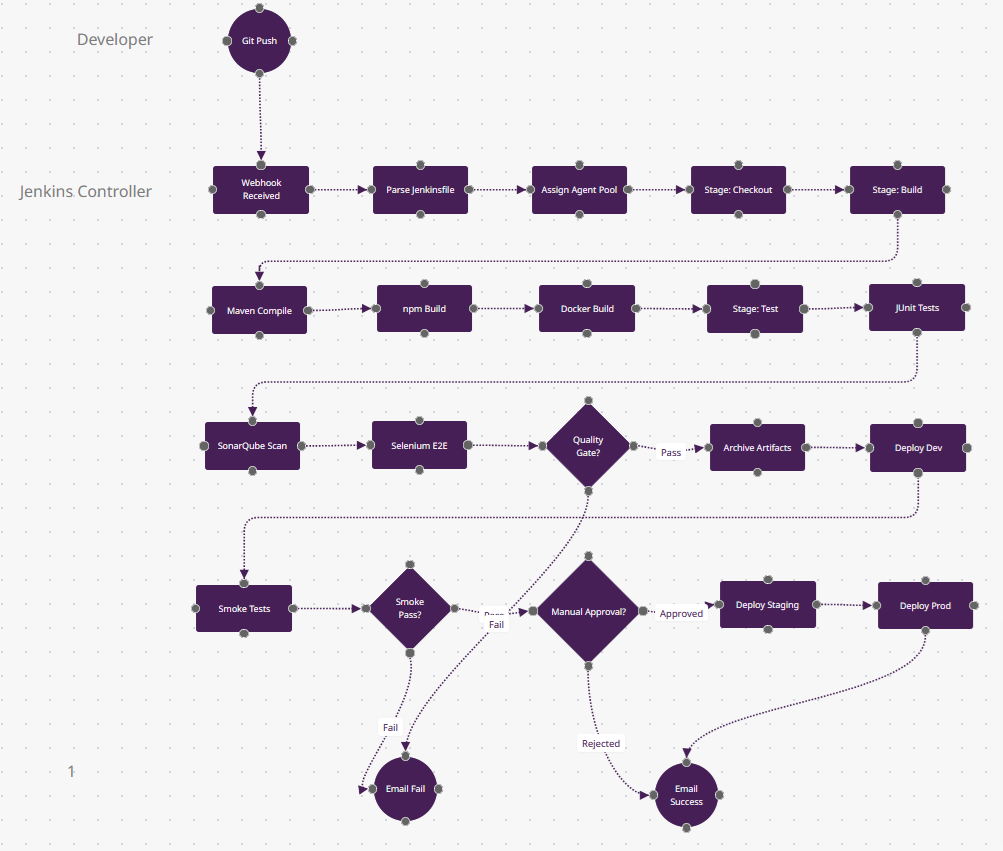

4. Jenkins:插件丰富的自动化服务器

背景:Jenkins在企业中占有46%的市场份额,因为有1,800多个插件覆盖每个工具(Jira、SonarQube、Kubernetes、Terraform)。Jenkinsfile(Groovy DSL)中的流水线提供声明式或脚本式语法。自托管在本地或云端,是需要隔离构建的受监管行业(金融/医疗)的选择。

开发者选择它的原因:跨agent池(Linux/Windows/macOS)的分布式构建、用于可视化流水线编辑的Blue Ocean UI,以及可脚本化的后置操作(失败时Slack通知)。支持所有SCM(Git、SVN、Perforce)。

生产模式:用于可重用Groovy函数的共享库、用于可重现性的Jenkins Configuration as Code(JCasC),以及自动发现功能分支的多分支流水线。

Jenkins的独特之处

- 插件生态系统(n10-n12并行测试):这三个测试节点可以集成SonarQube(代码质量)、Selenium Grid(跨浏览器)、JUnit(Java)、pytest(Python)和Jest(JS)——全部通过Jenkins的1,800多个插件。n14"Quality Gate?"菱形可以执行任何工具的自定义规则。没有其他平台有这种插件广度。

- 分布式构建(n3):"Assign Agent Pool"将n6(Maven)路由到Linux agent,n7(npm)路由到Windows agent,n8(Docker)路由到GPU agent——全部在不同的数据中心。Jenkins的控制器-agent架构可扩展到1,000多个agents。GitHub Actions按分钟收费;Jenkins使用您的硬件。

- Groovy脚本(不可见):Jenkinsfile是图灵完备的代码——n18"Manual Approval?"可以在决定之前查询数据库、调用API或解析Jira字段。CircleCI/GitLab使用声明式YAML;Jenkins是命令式编程。

- Blue Ocean可视化(运行后):此流水线完成后,Blue Ocean渲染执行路径的可视化流程图——哪些并行作业失败,每个阶段花了多长时间。n23"Email Failure"包含失败路径的SVG。

- 何时选择:您在受监管行业(金融/医疗)需要本地/隔离构建,有复杂的多分支工作流,或需要集成遗留工具(SVN、Perforce)。因此占有46%的企业市场份额。

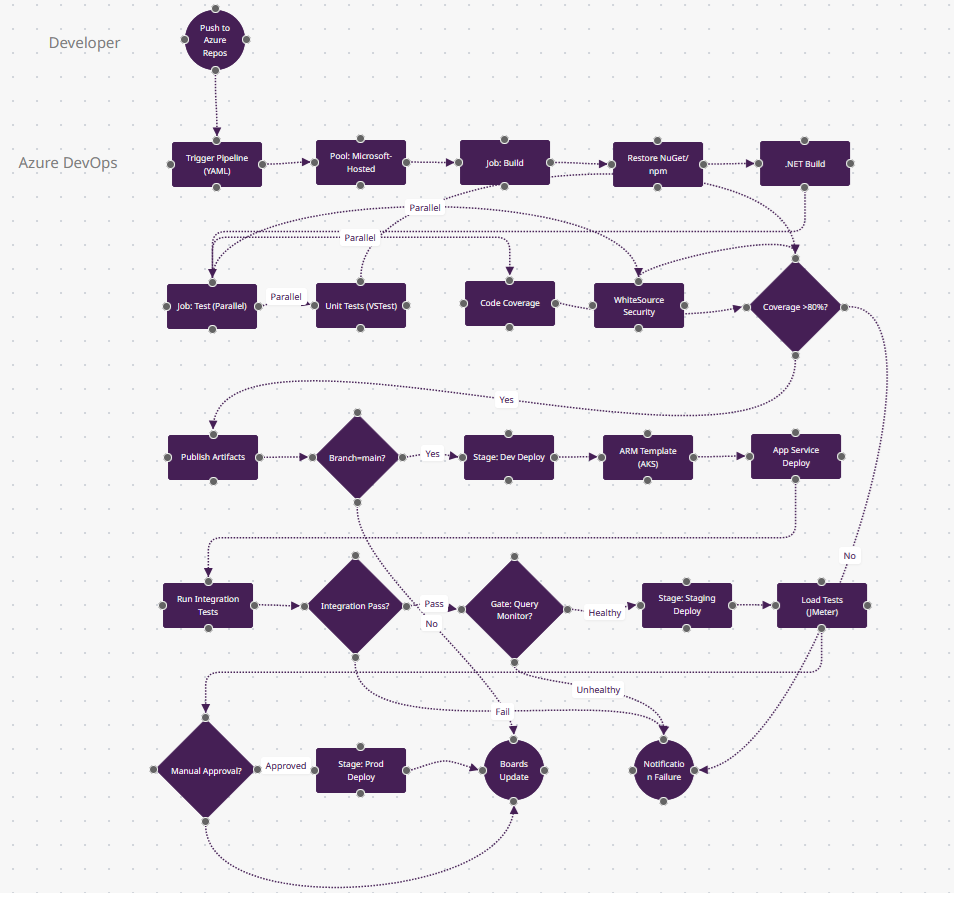

5. Azure DevOps:微软生态系统集成

背景:Azure Pipelines在微软环境中占主导地位(32%使用率),支持YAML或经典设计器工作流。多阶段流水线在一个配置中处理CI+CD,与Azure服务(AKS、App Service、Key Vault)原生集成。用于.NET/C#项目或已在Azure/Microsoft 365上的团队。

开发者选择它的原因:微软托管的agents(Windows/Linux/macOS)、AWS/GCP的服务连接、通过Azure Test Plans的测试分析,以及将提交链接到工作项的Boards集成。

生产模式:来自Key Vault的变量组、部署门(生产前查询Azure Monitor)、用于NuGet/npm包的artifact feeds,以及用于DRY配置的YAML模板。

Azure DevOps的独特之处

- 来自Key Vault的变量组(n11-n12):"Coverage >80%?"门使用存储在Azure Key Vault中的阈值——无需编辑YAML即可轮换值。在n14-n23之间,连接字符串和API密钥按环境(dev/staging/prod)从Key Vault拉取。其他工具需要Vault插件才能实现的原生密钥轮换。

- 部署门(n19):"Gate: Query Monitor?"暂停流水线并轮询Azure Monitor 15分钟——如果错误率<1%,继续;否则自动中止。这不是手动批准;这是查询Kusto日志的持续验证。只有Azure DevOps和Harness内置此功能。

- Boards集成(n24):"Boards Update"是一流操作——此部署自动将工作项#4521从"In Progress"移动到"Deployed to Prod"并用构建号标记。GitHub Actions需要webhooks;Azure DevOps使用共享数据库。

- 多阶段YAML(此处结构):一个azure-pipelines.yml定义n4-n12(CI)、n13-n18(dev部署)、n20-n21(staging)、n23(prod)——带阶段依赖。经典CI/CD分离build/release;Azure用YAML中的部署批准统一它们。

- 何时选择:您是微软环境(.NET/C#/Azure),需要Boards/Repos/Pipelines集成,或想要微软托管的agents(Windows/Linux/macOS)而无需管理基础设施。在.NET生态系统中占主导地位(32%使用率)。

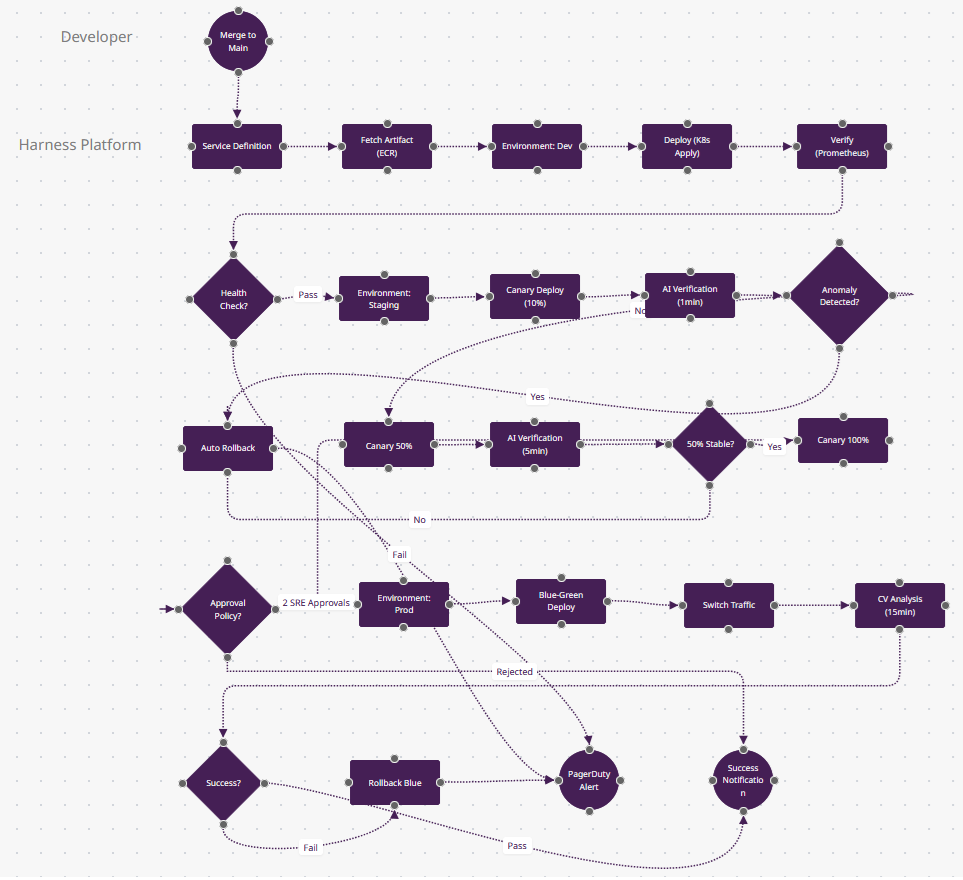

6. Harness:AI驱动的持续交付

背景:Harness为CD带来AI驱动的验证和回滚,分析日志/指标(Datadog、New Relic)以自动检测部署失败。YAML流水线支持金丝雀、蓝绿和滚动策略,具有成本优化(夜间关闭dev)。适合管理100多个微服务的SRE团队。

开发者选择它的原因:持续验证(AI比较指标)、异常检测时自动回滚、用于合规的RBAC,以及云成本仪表板。基于服务的模型抽象了Kubernetes复杂性。

生产模式:渐进式交付(金丝雀10%→50%→100%)、批准策略(需要2个SRE)、通过Terraform的基础设施配置,以及从配置仓库的GitOps同步。

Harness的独特之处

- AI持续验证(n10-n11):"AI Verification"节点使用机器学习——Harness查询Prometheus/Datadog的错误率、延迟、吞吐量,然后将当前金丝雀指标与最近3次成功部署进行比较。如果n11"Anomaly Detected?"看到5%的错误率峰值(基线为0.1%),n12自动回滚。无需人工监控仪表板。

- 内置渐进式交付(n9→n13→n15):这不仅仅是"部署10%然后50%"——Harness计算流量百分比,等待指标稳定,并自动推进。CircleCI/Jenkins需要自定义脚本;Harness的服务模型将金丝雀/蓝绿视为声明式配置。

- 成本优化(不可见):在n7-n8(dev到staging)之间,Harness可以在下午6点关闭dev并在上午8点重启——基于工作时间的自动扩展。n20"CV Analysis"仪表板显示每个服务的部署成本。这个FinOps层是Harness/Octopus独有的。

- 代码化批准策略(n17):"Approval Policy?"执行"周五生产需要2个SRE批准"——用OPA(Open Policy Agent)编写。不是UI中的复选框;这是版本化的策略即代码,审计谁批准了什么。只有Harness和Spinnaker这样做。

- 何时选择:您管理100多个微服务,需要AI驱动的回滚,想要FinOps可见性,或需要企业RBAC(SOC2/PCI合规)。大规模SRE团队(Salesforce、McAfee使用Harness)。

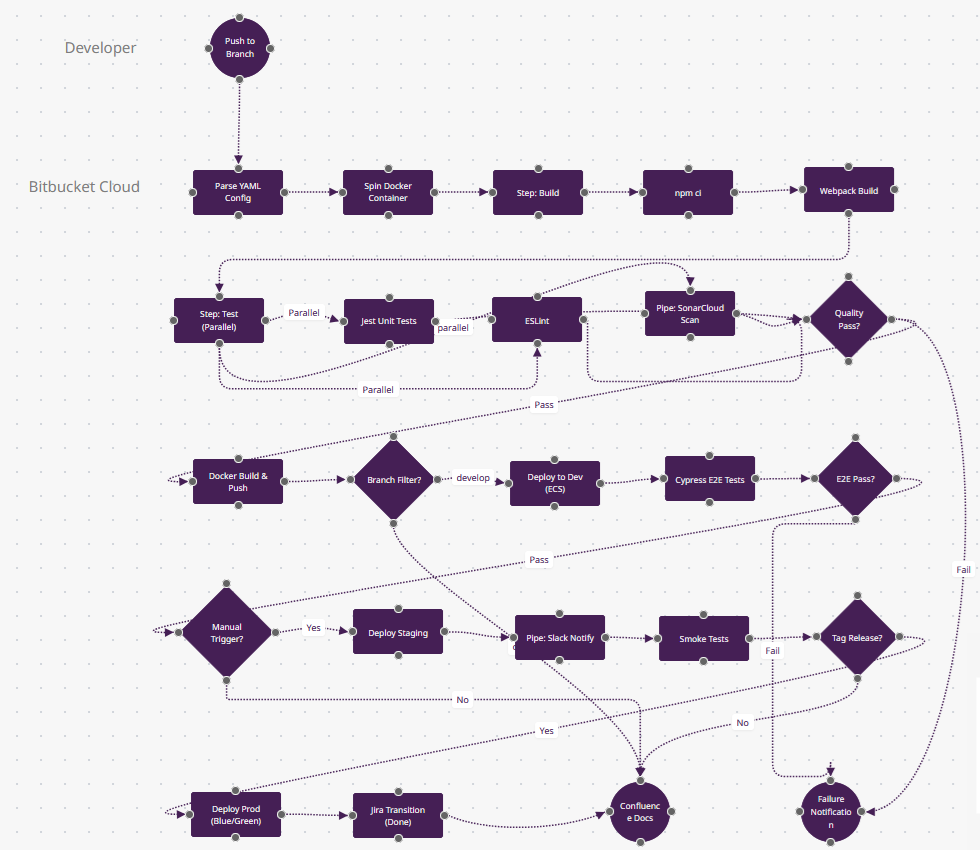

7. Bitbucket Pipelines:Atlassian原生CI/CD

背景:Bitbucket Pipelines为Atlassian生态系统团队(Jira/Confluence)提供Docker优先的CI/CD。通过bitbucket-pipelines.yml配置,使用Pipes——用于AWS、Slack、SonarCloud的预构建集成。每个步骤在Docker容器中运行,确保一致的环境。最适合以Jira为中心的敏捷工作流。

开发者选择它的原因:分支特定流水线、Jira Smart Commits(自动转换工单)、内置Docker支持,以及在Jira发布中可见的部署。Pipes消除了常见任务的bash脚本。

生产模式:用于单体仓库构建的自定义Docker镜像、并行步骤(lint+test)、每个环境的部署变量,以及来自仓库设置的SSH密钥。

Bitbucket Pipelines的独特之处

- Pipes抽象(n10、n19):"Pipe: SonarCloud Scan"和"Pipe: Slack Notify"是来自Atlassian Pipe市场的预构建Docker容器——一行YAML替代50行bash。与Jenkins插件(在控制器中运行)不同,Pipes是沙盒容器。CircleCI Orbs类似但策划程度较低。

- Jira Smart Commits(n23):"Jira Transition (Done)"发生是因为您的提交消息是

git commit -m "API-421 #done"。Bitbucket解析这个并将Jira工单API-421转换到"Done"列——无需webhooks,只需提交语法。GitHub Actions需要Jira API调用。 - 分支特定流水线(n13):"Branch Filter?"菱形使用Bitbucket的分支模型——develop运行n14(dev部署),release/*运行staging,main运行prod。这是YAML配置的,但在Bitbucket的部署视图中UI可见——跟踪哪个分支在哪个环境中。

- Docker原生步骤(n3):每个步骤在新的Docker容器中运行(每步指定)。n5(npm ci)可能使用node:18-alpine,n11(Docker Build)使用docker:latest。没有"安装Node,安装Docker"脚本——每个步骤都是隔离的。

- 何时选择:您的团队在Jira/Confluence中工作,想要零配置Docker步骤,或管理需要紧密SCM-问题跟踪集成的10-50人敏捷团队。在以Atlassian为中心的组织中占主导地位。

8. TeamCity:企业构建管理

背景:JetBrains的TeamCity擅长构建链编排——依赖构建自动触发(backend→frontend→Docker)。Kotlin DSL配置实现代码中的类型安全流水线。企业功能包括不稳定测试检测、构建失败分析和agent池管理。在需要审计跟踪的.NET/Java环境中流行。

开发者选择它的原因:跨分支的构建缓存重用(快10倍)、具有智能依赖解析的并行构建、测试历史趋势,以及按需扩展的云agents(AWS/Azure)。

生产模式:组合构建(lib→service→deploy)、artifact依赖(将构建#42提升到prod)、调查自动分配(ML标记负责的提交),以及VCS触发规则。

TeamCity的独特之处

- 带依赖的构建链(n4→n11→n16):在生产中,"Build Chain: API"(n4)完成自动触发"Build Chain: Frontend"(n11)——快照依赖意味着"Frontend构建#847依赖于API构建#423"。n19菱形"Snapshot Dependency?"决定此链是触发的还是手动的。只有TeamCity和Bamboo支持这个。

- 不稳定测试检测(n8-n9):"Test Stability?"菱形使用ML——如果LoginTest失败3次然后通过,TeamCity将其标记为"不稳定"并隔离它(n10)。不稳定测试不会阻止构建,但会分配给开发人员修复。CircleCI需要自定义脚本;TeamCity的UI显示不稳定趋势。

- Artifact提升(n18→n22):"Deploy to prod"不重建——它提升来自构建#423(3天前在dev中构建)的确切Docker镜像。n18"Push to Registry"将其标记为v1.2.3,n22部署该不可变artifact。其他工具从源代码重建;TeamCity确保二进制一致性。

- Kotlin DSL(不可见):流水线配置是类型安全的Kotlin代码(不是YAML)——您的IDE自动完成步骤名称,在编译时捕获拼写错误。n6-n8并行构建可以是列表上的forEach循环。只有TeamCity和Bazel支持编译配置。

- 何时选择:您有复杂的多仓库依赖(.NET + Java + Node单体仓库),需要构建artifact可追溯性,或想要IntelliJ级别的IDE支持流水线代码。在企业Java/C#环境中占主导地位。

9. Argo CD:Kubernetes的GitOps

背景:Argo CD实现GitOps——Git中的Kubernetes清单(YAML/Helm/Kustomize)成为真实来源。Argo持续同步集群状态以匹配仓库,具有漂移检测和自动修复。对于管理跨dev/staging/prod的10多个集群的平台团队至关重要。设计上是声明式的(无命令式脚本)。

开发者选择它的原因:集群状态可视化(实时vs期望)、通过Git revert回滚、多集群支持(将应用从cluster-dev提升到cluster-prod),以及SSO集成(每个namespace的RBAC)。

生产模式:App-of-apps模式(Argo管理自己的配置)、sync waves(在应用之前部署DB)、健康检查(CRD状态),以及pre/post-sync hooks(运行迁移)。

Argo CD的独特之处

- 基于Pull的GitOps(n3→n6循环):循环[每3分钟同步]是Argo的架构——它持续从Git拉取,不等待webhooks。如果GitHub宕机,Argo仍然从其缓存的仓库同步。如果有人

kubectl delete pod,n6"Drift Detected?"在3分钟内注意到并n7重新同步。基于Push的CI/CD(Jenkins、GitHub Actions)无法检测手动更改。 - 声明式Sync Waves(n8-n11):这些不是顺序作业——wave数字(0→1→2→3)告诉Kubernetes"首先应用namespace,然后ConfigMap,然后Deployment"。如果您添加新的Secret(wave 1.5),Argo自动按顺序插入。Helm hooks类似但仅限于install/upgrade;Argo支持任何资源类型的sync waves。

- 超越Pods的健康评估(n13-n14):"Progressing?"菱形不仅检查pod状态——它读取Custom Resource状态(例如,Istio VirtualService健康、Cert-Manager证书颁发)。n15"Mark Healthy"只在所有CRDs报告健康时发生。Jenkins/CircleCI只检查HTTP 200;Argo理解Kubernetes语义。

- App-of-Apps模式(由n7启用):pre-sync hook可以部署Argo CD本身——您有一个"infra"Argo应用管理50个"service"Argo应用。在Git中更改一个values.yaml,Argo递归更新所有50个服务。这种元级GitOps在传统CI/CD中是不可能的。

- 何时选择:您管理10多个Kubernetes集群,需要合规审计跟踪(每个更改都是Git提交),想要漂移检测,或运行多租户平台。平台工程团队的GitOps标准。

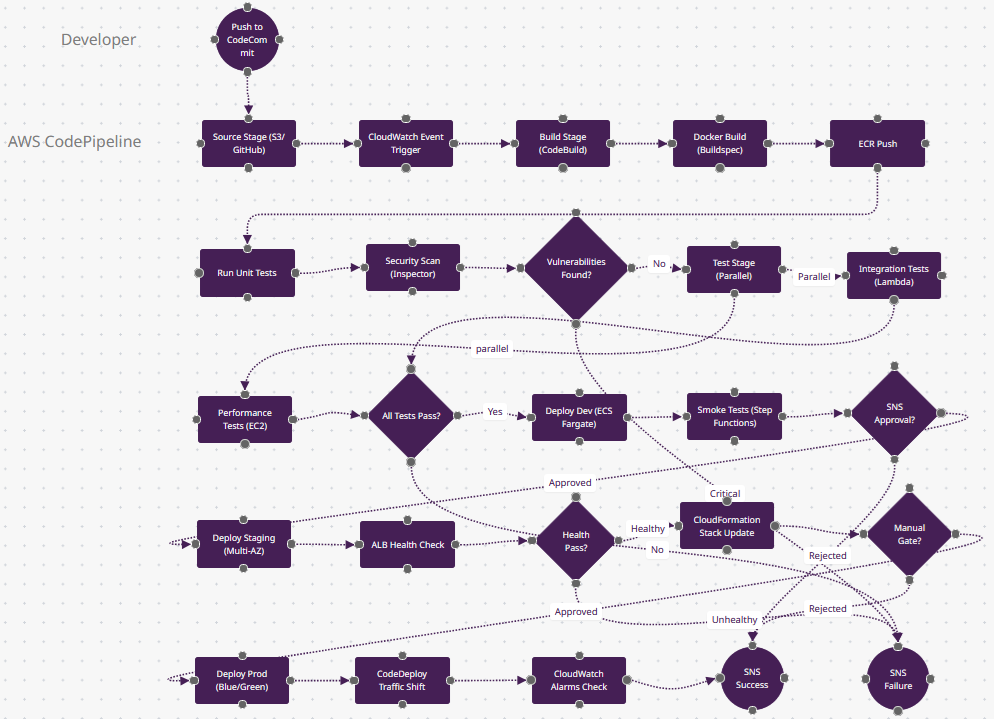

10. AWS CodePipeline:原生云自动化

背景:AWS CodePipeline完全在AWS内编排CI/CD,在CodeCommit/GitHub/S3更改时触发。阶段使用CodeBuild(Docker构建)、CodeDeploy(EC2/ECS/Lambda)和手动批准操作。适合需要跨账户部署或Step Functions集成的纯AWS架构。

开发者选择它的原因:基于IAM的权限、用于流水线持续时间的CloudWatch指标、S3 artifact加密,以及EventBridge集成(在CloudFormation堆栈完成时触发)。对Serverless友好(Lambda部署只需几秒)。

生产模式:多区域部署(us-east-1→eu-west-1)、带ALB流量切换的蓝绿ECS部署、CloudFormation堆栈更新,以及SNS批准通知。

AWS CodePipeline的独特之处

- 阶段-操作层次结构(n2→n4→n9):CodePipeline结构为包含操作的阶段——n4"Build Stage"包含n5-n8操作(Docker构建、测试、扫描)。在UI中,阶段是水平框,操作是垂直步骤。这种可视化模型(vs. Jenkins的扁平作业)澄清了部署门。

- 跨账户部署(在n22中简化):生产部署使用AssumeRole部署到不同的AWS账户(prod账户111,staging账户222)。n21"Manual Gate?"执行"只有prod账户中的Deploy角色可以批准"。多账户安全是原生的;其他工具需要自定义IAM脚本。

- EventBridge集成(n3):"CloudWatch Event Trigger"可以在S3对象上传、CloudFormation堆栈完成或EC2状态更改时启动流水线——不仅仅是Git推送。示例:上传Lambda ZIP到S3 → n3触发 → n5构建容器 → n22部署。超越SCM的事件驱动。

- CodeDeploy流量切换(n23):"CodeDeploy Traffic Shift"使用ALB/NLB加权目标——将10%流量切换到新的ECS任务,等待5分钟观察n24"CloudWatch Alarms",然后切换50%。如果告警触发,自动回滚。这种蓝绿编排是AWS原生的;Kubernetes Ingress需要Flagger。

- 何时选择:您是纯AWS(无多云),需要跨账户治理,想要serverless Lambda部署,或与Step Functions集成用于复杂工作流。与AWS服务的紧密耦合是简单性的代价。

结论

这10个工作流代表了工程团队每天部署代码数百次使用的生产级模式。每个平台的优势与特定的组织背景相匹配——GitHub Actions用于开源速度,GitLab用于合规性重的DevSecOps,Jenkins用于插件生态系统,Argo CD用于声明式Kubernetes GitOps。将FlowZap Code复制到flowzap.xyz的playground中,为您团队的流水线可视化和自定义这些图表。

灵感来源: